据网友消息,“广告防御者”插件的老大被抓进去了,广告过滤插件团队宣布停更。

老殁对广告过滤插件一直是非常的排斥,原因很简单,他们打着广告过滤的幌子,搞黑产牟利,因为我曾经发布过几篇文章揭露他们,我网站的域名还被他们恶意加到了黑名单进行屏蔽。

打着屏蔽广告的幌子,篡改网址,收费搞白名单,一个团队制造十几款所谓的广告过滤差价,大规模作恶盈利,还要口口声声谈良心,该。

各位,不要处处当韭菜。

以下文章,来自火绒安全

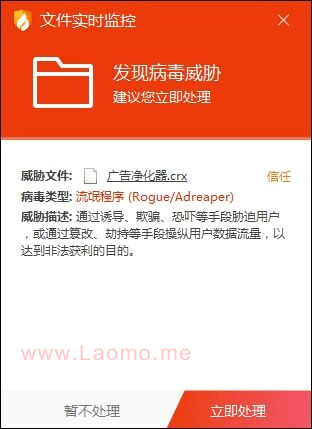

近日,知名安全服务商“火绒安全”根据用户反馈,分析发现一款名为“广告净化器”的浏览器插件存在流量劫持功能:通过替换计费名(和上游分成的标识)的方式来劫持用户“京东”和“淘宝”链接的计费号。当插件设置中的“支持开发者”选项被勾选后(插件安装后该选项即默认勾选),就会开启劫持逻辑;但即使用户取消勾选,该插件作者也可随时通过云控打开劫持开关开启劫持逻辑。

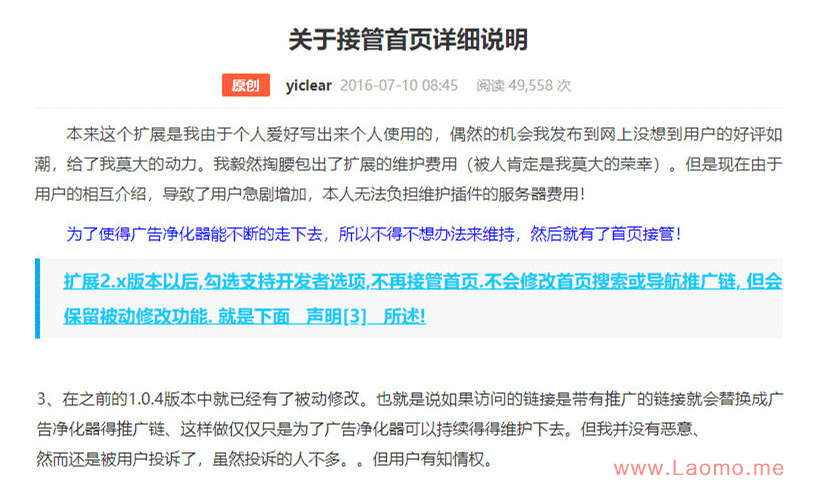

插件官方公告截图

我们还发现该插件开发者在官方公告中“坦然”公开上述行为:“如果访问的链接是带有推广的链接就会替换成广告净化器得推广链”,并“解释”此举是为了维持生存。但殊不知,该行为本质上就是在盗取其它推广商的推广来获取不当利益。并且,该作者在代码中故意放置云控开关的行为,显然也与上述声明试图表达的“坦然”相违背。目前,火绒最新版本已对其进行拦截查杀。

火绒工程师溯源发现,“广告净化器“插件曾在2015年就因为其劫持行为被某插件中心强制下架。但该插件并没有停止劫持,反而增加云控开关加强了流量劫持行为的隐蔽性。在此,火绒也呼吁此类厂商,维护用户权益、理性逐利,企业才能长久发展。

附:【分析报告】

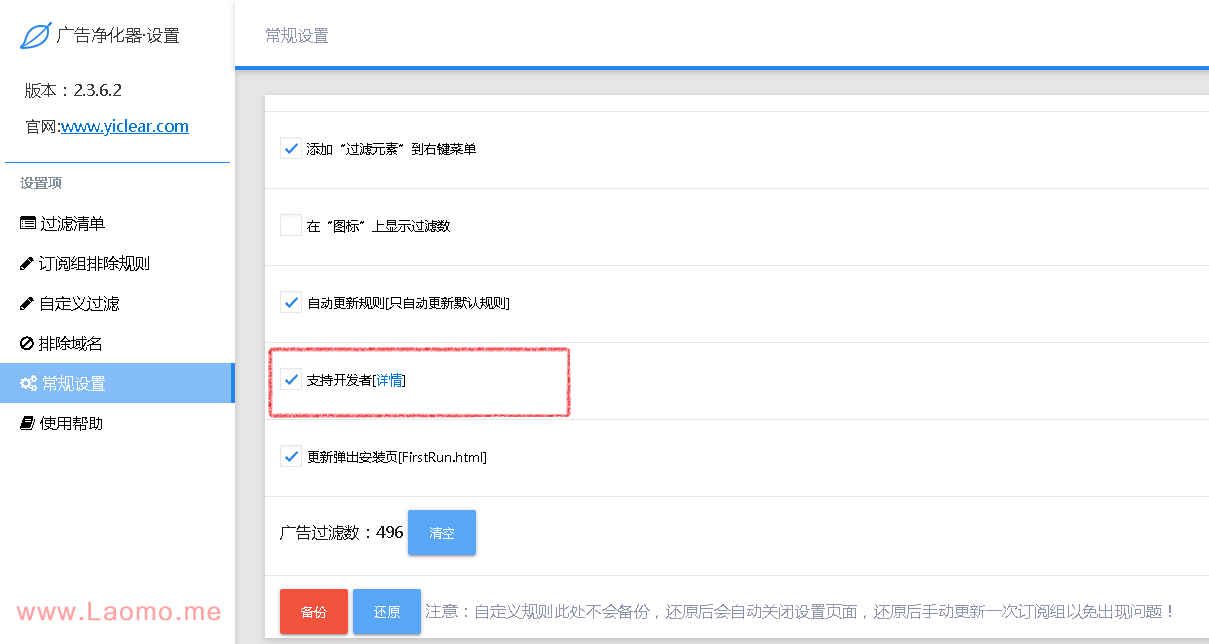

一、 详细分析

近期,火绒接到用户反馈,名为广告净化器的Chrome插件在过滤广告内容的同时会劫持用户流量。通过我们对该插件的分析,我们发现广告净化器Chrome插件中存在恶意广告劫持功能,且劫持功能可以通过两种方式激活: “支持开发者”开关和插件作者的云控开关。即使用户关闭“支持开发者”开关,插件作者也可以根据推广需求下发任意劫持规则到用户本地进行流量劫持。插件界面,如下图所示:

插件功能界面

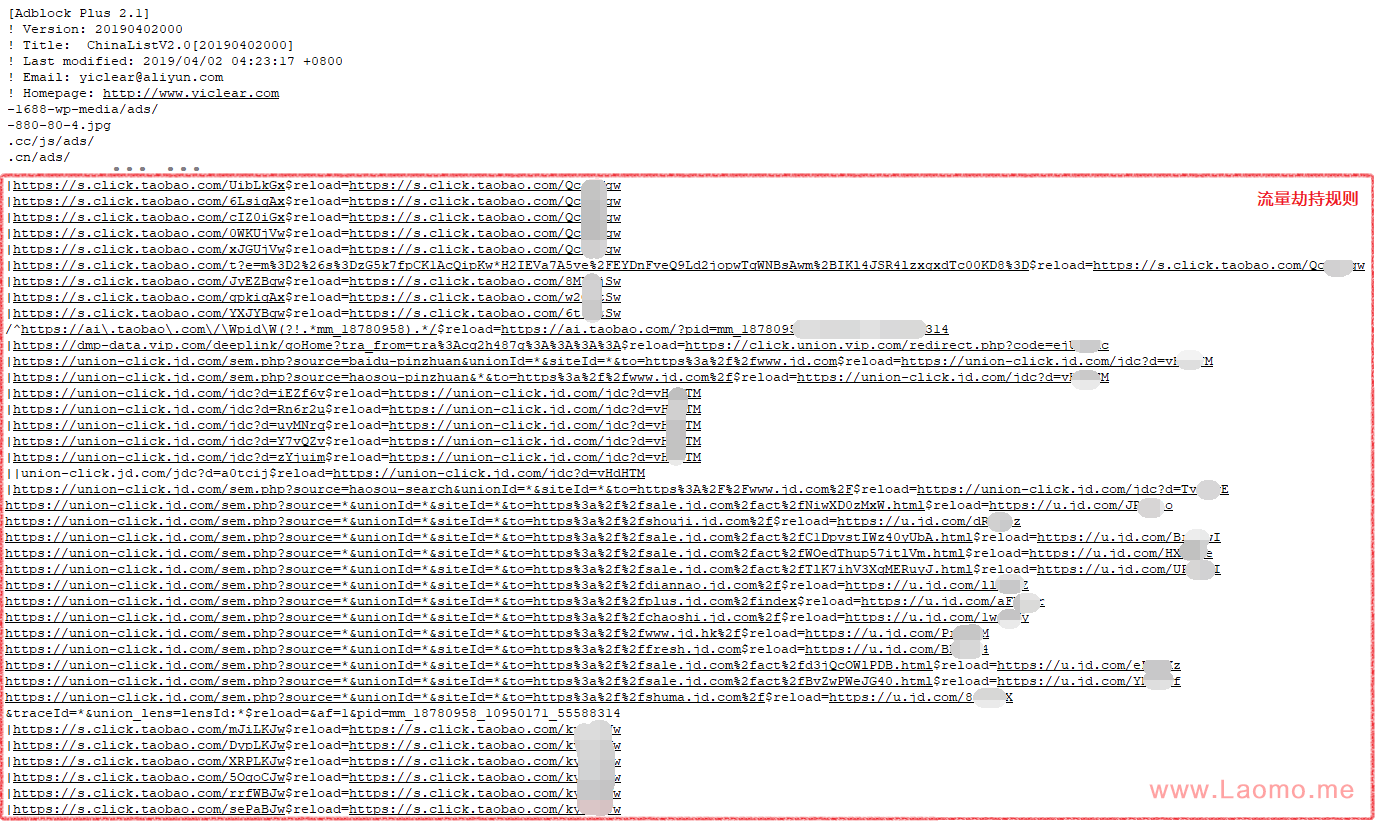

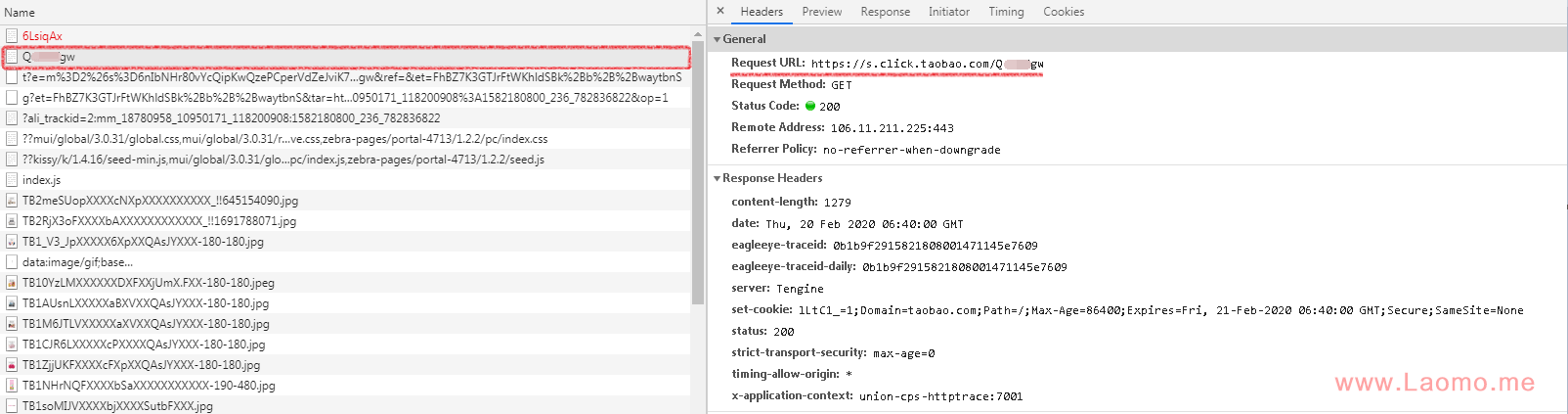

流量劫持和广告过滤规则配置中,存在大量劫持规则,劫持规则会将reload关键字左边的匹配到的请求链接劫持为关键字右侧的网址链接。被劫持链接主要包括京东和淘宝链接,如当用户在网站页面中点击跳转地址为https://s.click.taobao.com/6LsiqAx的链接时,会被劫持为https://s.click.taobao.com/Qc•••gw 。劫持配置,如下图所示:

以上文中所提到的带有“6LsiqAx”的劫持规则举例,劫持现象,如下图所示:

劫持网页请求

劫持后最终跳转链接地址

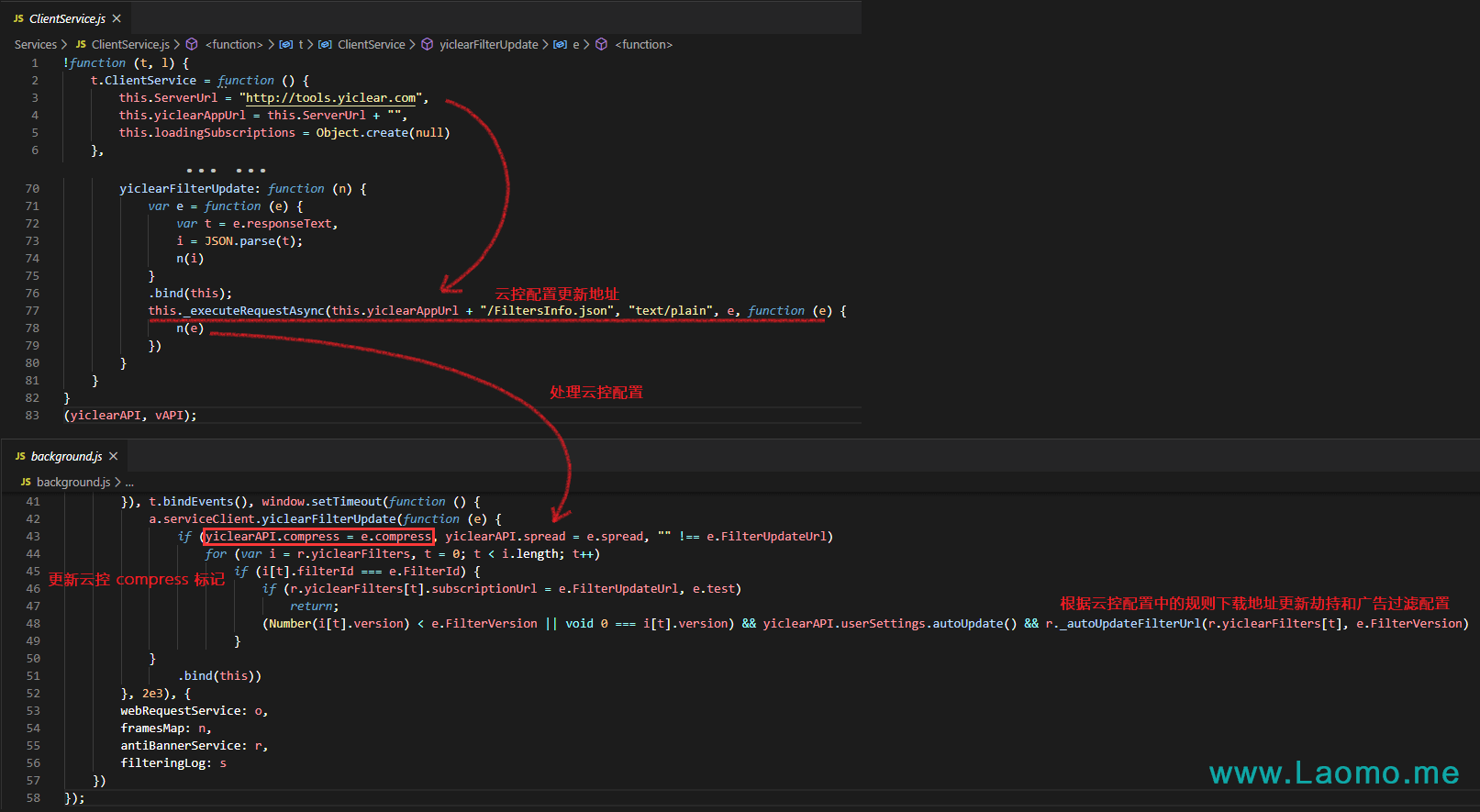

广告净化器插件中的劫持规则均使用reload规则关键字,而“支持开发者”开关和插件作者控制的云控开关(compress)都会影响reload规则是否生效。当compress为false时,即会执行劫持规则。相关代码,如下图所示:

reload劫持规则执行相关代码

插件启动两秒后,会通过C&C服务器地址(hxxp:// tools.yiclear.com/FiltersInfo.json)获取劫持和广告过滤配置,配置中包含有劫持云控开关(compress)相关数据内容。相关代码,如下图所示:

云控配置更新代码

广告净化器插件当前获取到的云控配置数据中,云控开关(compress)的值为true,即不开启云控开关(可参考前文代码)。如下图所示:

云控配置

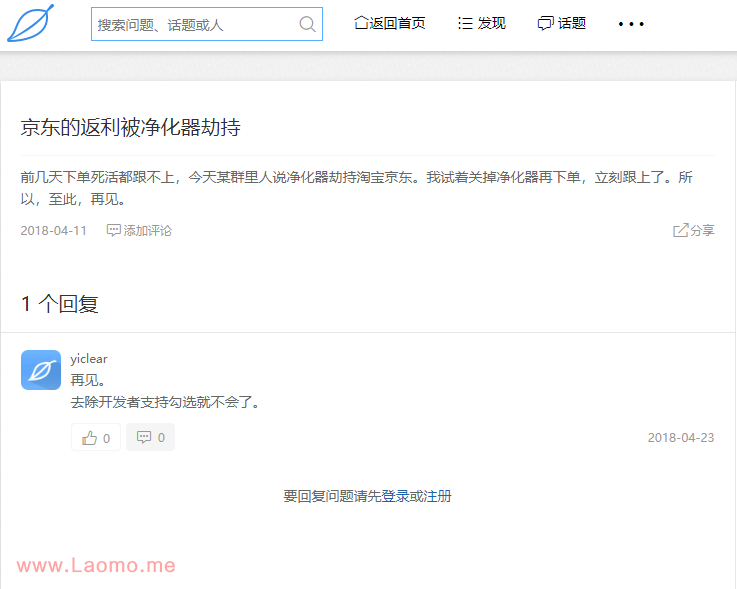

广告净化器插件的恶意劫持行为可以追溯到2015年,当时也因为其插件的劫持行为被360极速浏览器从插件扩展中心中强制下架。但是后续劫持行为并没有被制止,反而增加云控开关加强了流量劫持行为的隐蔽性。广告净化器插件官网中,也曾用户反馈过相关劫持情况,官方给出的回复为关闭“支持开发者”开关。但根据我们前文中的分析结果来看,即使关闭“支持开发者”开关也有被劫持的可能。相关用户反馈,如下图所示:

广告净化器插件官网相关用户反馈

二、 附录

样本hash